車輛網絡安全的未來(上) 從威脅分析到安全開發的全鏈條構建

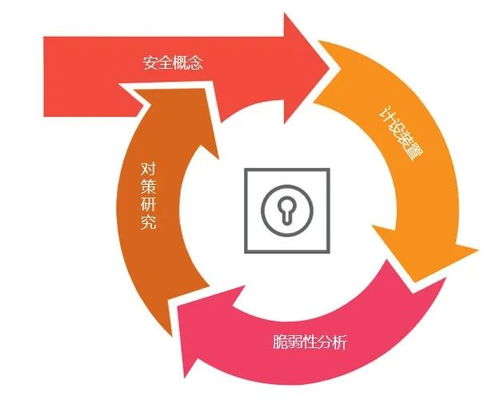

隨著汽車智能化、網聯化、電動化和共享化的浪潮席卷全球,車輛已從傳統的機械產品演變為一個集成了復雜電子控制單元、海量傳感器、無線通信模塊和云端服務的“移動智能終端”。這一變革在帶來前所未有的便利與體驗的也將車輛暴露在日益嚴峻的網絡安全威脅之下。車輛網絡安全的始于開發階段就融入骨髓的全鏈條安全理念,涵蓋威脅分析、風險評估、安全設計、漏洞管理與安全軟件開發等核心環節。

一、車輛開發中的威脅分析:繪制攻擊面地圖

威脅分析是車輛網絡安全工程的基石。其目標是在設計初期就系統性地識別出車輛可能面臨的所有潛在威脅。這需要構建一個全面的“攻擊面”視圖,涵蓋:

- 外部接口:如蜂窩網絡(4G/5G)、藍牙、Wi-Fi、UWB、NFC、GNSS、V2X通信等,這些都是遠程攻擊的潛在入口。

- 內部網絡:如CAN FD、LIN、MOST、以太網等車載總線,一旦攻擊者突破外部防線,這些網絡可能成為橫向移動和關鍵系統控制的通道。

- 物理與本地接口:OBD-II診斷接口、USB充電/數據端口、傳感器(如攝像頭、雷達)等,為近距離物理攻擊提供了可能。

- 供應鏈與后端生態:來自供應商的軟硬件組件、移動應用程序、云端服務平臺、OTA升級服務器等,任何一個環節的脆弱性都可能成為整個車輛系統的短板。

威脅建模方法(如STRIDE)被廣泛應用于此階段,幫助工程師從攻擊者的視角(ATT&CK for ICS等框架提供了參考),思考如何破壞車輛的機密性、完整性與可用性,例如篡改車速信號、非法控制剎車或轉向、竊取用戶隱私數據等。

二、風險評估與安全設計:將安全需求轉化為架構約束

在識別威脅后,需進行風險評估,根據威脅可能造成的安全影響(對功能安全、財產、隱私的影響程度)和利用可能性進行優先級排序。基于此,安全設計的目標是將抽象的安全需求轉化為具體的、可實施的架構與設計決策:

- 縱深防御架構:不依賴單一安全措施,而是在車輛電子電氣架構的各個層級(云端、車外通信、網關、域控制器、ECU)部署多層防御機制,確保一道防線被突破后,仍有其他機制提供保護。

- 區域與通道概念:參考ISO/SAE 21434標準,將車輛網絡劃分為不同安全等級的“區域”(如動力總成域、車身域、信息娛樂域),并通過“網關”嚴格控制區域間的通信通道,實施嚴格的訪問控制與防火墻策略。

- 硬件安全基礎:集成硬件安全模塊(HSM)、可信執行環境(TEE)等,為密鑰管理、安全啟動、代碼完整性驗證、安全存儲等關鍵安全功能提供硬件級信任根和物理防護。

- 最小權限原則:確保每個ECU、每個軟件模塊僅擁有完成其功能所必需的最小系統權限和網絡訪問權限,限制攻擊蔓延。

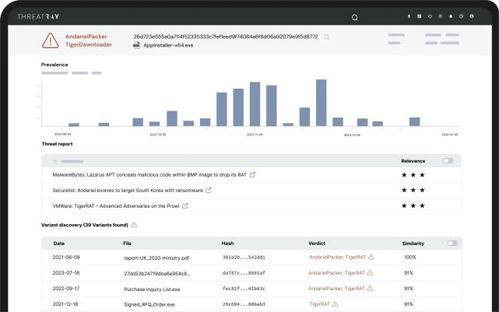

三、漏洞分析:貫穿生命周期的持續守望

漏洞分析并非一次性活動,而是貫穿車輛從設計、開發、測試到售后全生命周期的持續性過程:

- 開發階段:結合靜態應用安全測試(SAST)、軟件組成分析(SCA)對源代碼和第三方庫進行掃描,發現編碼缺陷和已知漏洞。

- 測試驗證階段:進行動態應用安全測試(DAST)、模糊測試、滲透測試,在臺架、實車環境中模擬攻擊,驗證安全機制的有效性。

- 運營與維護階段:建立漏洞監控與應急響應體系,跟蹤業界公開漏洞(如通過CVE),對已部署的車輛進行漏洞影響評估;通過安全的OTA通道,及時分發安全補丁。

- 協同披露:與安全研究人員建立負責任的漏洞披露渠道,化外部威脅為改進動力。

四、網絡與信息安全軟件開發:安全編碼與流程保障

安全的車輛最終由安全的代碼實現。這要求在軟件開發過程中嚴格執行安全實踐:

- 安全編碼規范:遵循如MISRA C/C++、AUTOSAR安全指南等針對汽車行業的編碼標準,避免緩沖區溢出、整數溢出、格式化字符串等常見漏洞。

- 安全的開發流程:在敏捷或V模型開發流程中,集成安全活動,如安全需求分析、安全架構評審、安全代碼審查、安全測試等,實現“安全左移”。

- 安全的通信與加密:在車內外通信中廣泛使用經認證的加密算法(如AES)、安全協議(如TLS 1.3、SecOC),確保數據的真實性、機密性和完整性。

- 安全的生命周期管理:實現安全的軟件更新與身份管理,確保只有經過授權和完整性校驗的軟件才能在車輛上執行,并能安全地撤銷被泄露的憑證。

車輛網絡安全的其基石在于將安全視為一項系統工程,從車輛開發的最初階段就進行前瞻性的、系統化的構建。從威脅分析到安全設計,再到持續的漏洞管理與安全的軟件開發,形成了一個閉環的、不斷演進的安全能力鏈條。這不僅是技術挑戰,更是組織流程、行業標準和合作生態的全面升級。唯有如此,我們才能確保在享受智能網聯汽車帶來的革命性體驗時,其行駛安全與用戶隱私得到堅實可靠的保障。(未完待續)

如若轉載,請注明出處:http://www.moviesee.cn/product/53.html

更新時間:2026-01-05 11:31:07